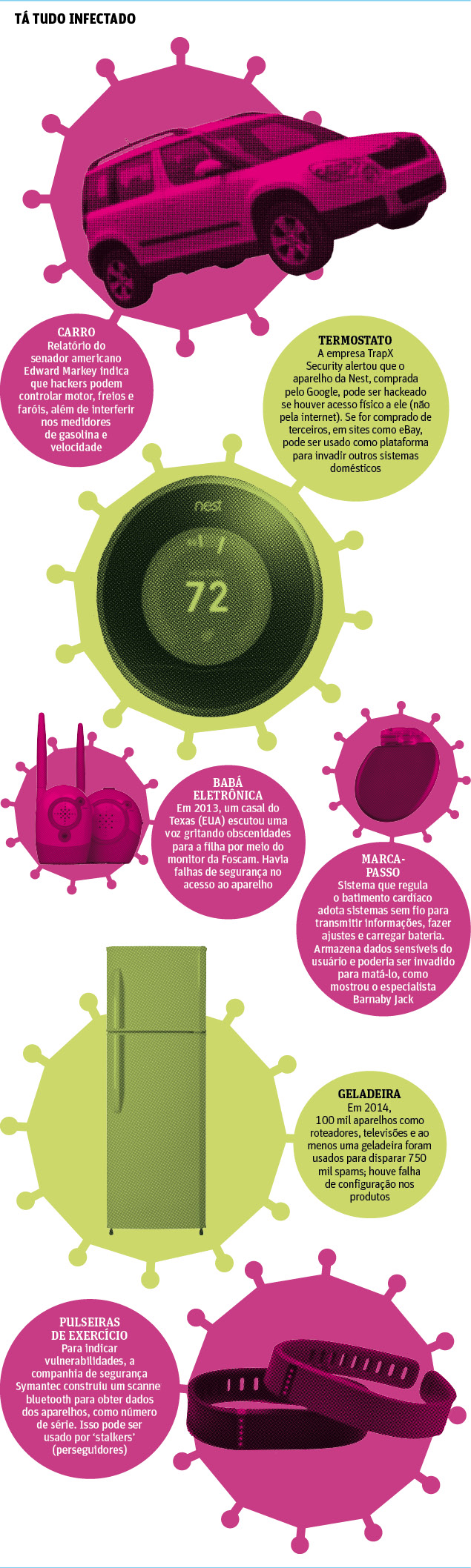

Com o lançamento do relógio inteligente Apple Watch, da Apple, em abril, a tendência de usarmos objetos com internet deve ganhar força. Hoje, já há pulseiras que acompanham o desempenho nos exercícios e mandam dados para a rede e até marca-passos que estão conectados.

E, como mostrou um hacker, em 2012, até esses acessórios de coração são vulneráveis e poderiam ser usados para matar o usuário. "Se um dispositivo tem poder computacional e está conectado à internet, é um alvo em potencial", afirma Kevin Epstein, vice-presidente da empresa de cybersegurança Proofpoint.

Segundo Cláudio Neiva, diretor de pesquisa do instituto Gartner, os consumidores têm o risco de ter suas transações financeiras comprometidas quando o dispositivo oferece um serviço que exige pagamentos contínuos.

"Muitos equipamentos também estão ligados a serviços de computação em nuvem, sendo necessário construir uma rede de proteção. A confidencialidade dos acessos e a integridade dos dados devem ser conservados se a empresa deseja manter a credibilidade", explica Neiva.

E essa confidencialidade é parece ser importante para o consumidor: estudo da empresa de pesquisa NPD Group indicou que, entre possíveis compradores de pulseiras de ginástica, a funcionalidade menos desejada era compartilhar o desempenho físico nas redes sociais (apenas 6% disseram estar interessados).

| Editoria de Arte | ||

|

||

*

PROTEÇÃO

Como evitar invasões:

SEPARE AS COISAS

Utilize redes wi-fi diferentes para separar o acesso à internet e o uso de dispositivos inteligentes. Dessa forma, caso uma rede tenha uma falha de segurança isso não prejudicará a outra

DESCONECTE-SE

Desative o acesso aos aparelhos que estão fora de uso. "Quando viajamos, trancamos as portas. O mesmo deve acontecer no mundo virtual", diz Alan Castro, da companhia Symantec.

CONEXÕES SEM FIO

Evite usar conexões sem fio. Principalmente, na configuração inicial do aparelho, porque "a maneira como você o configura inicialmente vai determinar muito na segurança", diz Castro

NOMEAR O APARELHO

Dê um nome específico para o aparelho (e não "iPhone"). Assim, possíveis hackers não vão saber o que é o produto e terão dificuldades para acessá-lo

ATUALIZAÇÕES

Instale as atualizações quando disponibilizadas diretamente do site oficial do produto. Fique atento com as correções do software disponíveis, para estar cada vez mais protegido

APARELHOS USADOS

Quando o produto comprado for usado, seja cauteloso porque ele já pode ter sido adulterado e conter falhas. Por isso, tente comprar de pessoas nas quais você pode confiar