A "internet das coisas", com geladeiras, carros e relógios conectados à rede, ainda está se consolidando, mas já é alvo de hackers. À medida que esse mercado cresce, aumenta também o risco de ataques e a possibilidade de não estarmos preparados.

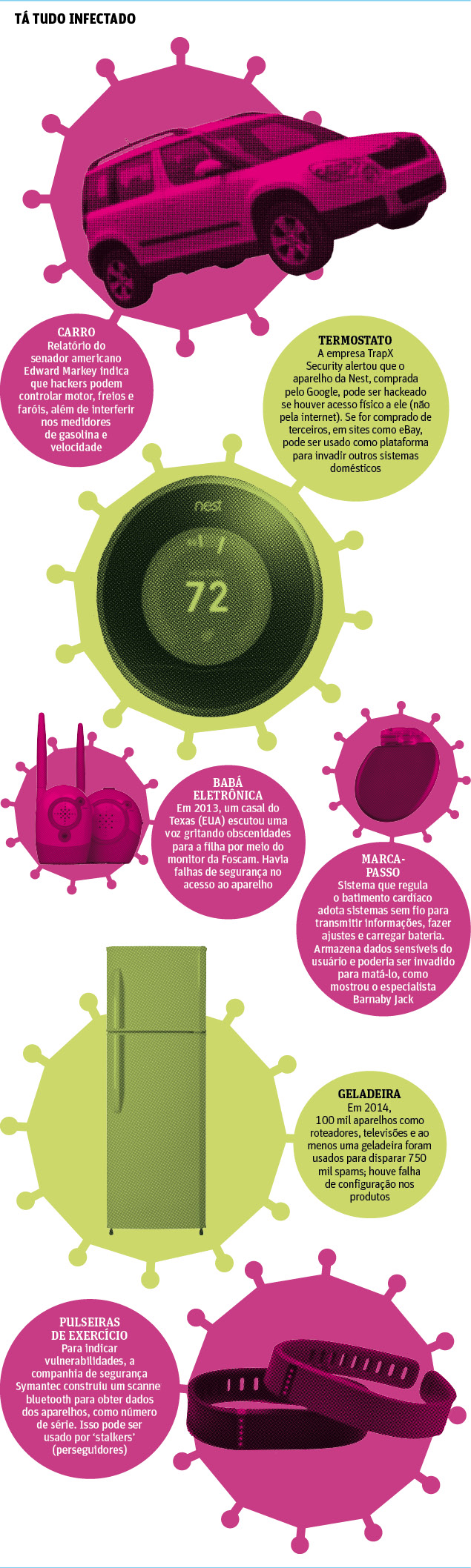

No mês passado, o senador americano Edward J. Markey publicou um estudo feito com base em questionamentos enviados a 16 grandes fabricantes de carros. O relatório indica que quase 100% dos carros no mercado americano hoje incluem redes de comunicação sem fio que podem ser vulneráveis a ataques ou roubo de dados pessoais.

Só dois fabricantes souberam descrever reações em tempo real e críveis que os veículos adotariam em caso de invasão de piratas virtuais.

Essas preocupações não são baseadas só em preocupações sobre o futuro. Problemas de segurança já permitiram que hackers invadissem babás eletrônicas e xingassem crianças, além de usar geladeiras e televisões para enviar e-mails indesejados.

| Editoria de Arte | ||

|

||

"Quando tivermos mais aparelhos com internet, serão trilhões de conexões. Isso pode ser um risco físico, quando falamos de aparelhos como carros", afirma Gabriel Marão, membro do comitê gestor do Fórum Brasileiro de IoT (internet das coisas).

De acordo com a consultoria IDC, até o fim deste ano 130 milhões de dispositivos estarão conectados no Brasil. No mundo, o Gartner estima que 4,9 bilhões de coisas estarão conectadas à internet em 2015 –em 2020, esse número deve chegar a 25 bilhões.

E esse crescimento gera fragilidades. Relatório da HP de 2014 revelou que 70% dos dispositivos conectados mais populares no mercado dos EUA continham sérias vulnerabilidades. Os maiores problemas estão relacionados a privacidade, falta de autorizações suficientes, falhas de criptografia e software inadequados de proteção.

Outra análise, da Symantec, indica que 20% dos aplicativos usados para controlar aparelhos de IoT não possuem criptografia de dados.

Para Renato Opice Blum, advogado e presidente do Conselho de Tecnologia da Informação da Fecomercio-SP, a maioria das pessoas não tem percepção dos perigos.

Uma das preocupações pode ser resolvida com o anteprojeto de lei de Proteção de Dados Pessoais, baseado em legislação europeia, que quer garantir ao cidadão o controle sobre o uso de suas informações pessoais pelo governo e por empresas.

O debate público sobre o anteprojeto de lei fica aberto até 30 de abril. "Mesmo assim, com o aumento dos riscos, inclusive físicos, pode haver necessidade de legislação própria no futuro", explica Opice Blum.

O especialista lembra ainda que os fabricantes de produtos podem ser imputados em caso de invasão de hackers. "Qualquer um que tem conhecimento de que o produto é vulnerável pode ser responsabilizado. Todo defeito gera responsabilidade e isso pode levar a recalls de aparelhos", conclui.

*

PROTEÇÃO

Como evitar invasões:

SEPARE AS COISAS

Utilize redes wi-fi diferentes para separar o acesso à internet e o uso de dispositivos inteligentes. Dessa forma, caso uma rede tenha uma falha de segurança isso não prejudicará a outra

DESCONECTE-SE

Desative o acesso aos aparelhos que estão fora de uso. "Quando viajamos, trancamos as portas. O mesmo deve acontecer no mundo virtual", diz Alan Castro, da companhia Symantec.

CONEXÕES SEM FIO

Evite usar conexões sem fio. Principalmente, na configuração inicial do aparelho, porque "a maneira como você o configura inicialmente vai determinar muito na segurança", diz Castro

NOMEAR O APARELHO

Dê um nome específico para o aparelho (e não "iPhone"). Assim, possíveis hackers não vão saber o que é o produto e terão dificuldades para acessá-lo

ATUALIZAÇÕES

Instale as atualizações quando disponibilizadas diretamente do site oficial do produto. Fique atento com as correções do software disponíveis, para estar cada vez mais protegido

APARELHOS USADOS

Quando o produto comprado for usado, seja cauteloso porque ele já pode ter sido adulterado e conter falhas. Por isso, tente comprar de pessoas nas quais você pode confiar